OSINT ist die Abkürzung für „Open Source Intelligence“. Gemeint sind damit Recherchen zu Themen anhand von öffentlich verfügbaren Quellen. Recherchiert wird dafür hauptsächlich im Internet (z.B. Social Media Posts, Artikel, Fotos und Videos). Es gibt sowohl staatliche Organisationen, als auch nichtstaatliche Organisationen. Aktive im nichtstaatlichen Bereich bevorzugen eher die Begriffe „Open Source Investigations“ oder „Open Source Online Recherche“, um sich von den staatlichen nachrichtendienstlichen Aktivitäten zu distanzieren. Einen Einblick in die Arbeitsweise von OSINT-Aktiven findet ihr im 60-minütigen Beitrag „OSINT: Ich weiß wo dein Haus wohnt“ von jomo bei der Remote Chaos Experience: https://media.ccc.de/v/rc3-2021-r3s-112-osint-ich-wei-wo-dein-haus-wohnt#t=502

Eine der bekanntesten Personen im OSINT-Umfeld ist der Brite Eliot Higgins. Die Ereignisse des arabischen Frühlings brachten ihn 2012 dazu, anhand von Fotos, Videos und Materialien, die im Internet verfügbar waren, die Geschehnisse unter anderem in Syrien zu verfolgen. Dabei stieß er immer wieder auf fragwürdige Berichte und Materialien und versuchte diese am heimischen Rechner zu überprüfen. Es gelang ihm unter anderem nachzuweisen, dass die syrische Regierung Fassbomben gegen die eigenen Bevölkerung einsetzte (https://www.spiegel.de/politik/ausland/syrien-eliot-higgins-alias-brown-moses-bloggt-ueber-kriegswaffen-a-898639.html).

2014 gründete Higgins das Recherche-Netzwerk Bellingcat, das bei vielen wichtigen Ereignissen zur Aufklärung beigetragen hat, u.a. Berliner Tiergartenmord, Absturz des Passagierflugzeuges MH17, die Fälle Skripal und Nawalny. Erst vor Kurzem wurde die Aussage des russischen Verteidigungsministeriums widerlegt, dass russische Streitkräfte eine bestimmten Waffentyp nicht verwenden. Die Recherchegruppen trugen Bildmaterial zusammen, das beweist, dass auch russische Truppen diesen Waffentyp verwenden (https://www.heise.de/hintergrund/OSINT-Experten-Mit-Akribie-gegen-Kriegsverbrechen-und-Propaganda-7073022.html)

Beispiele für OSINT-Methoden

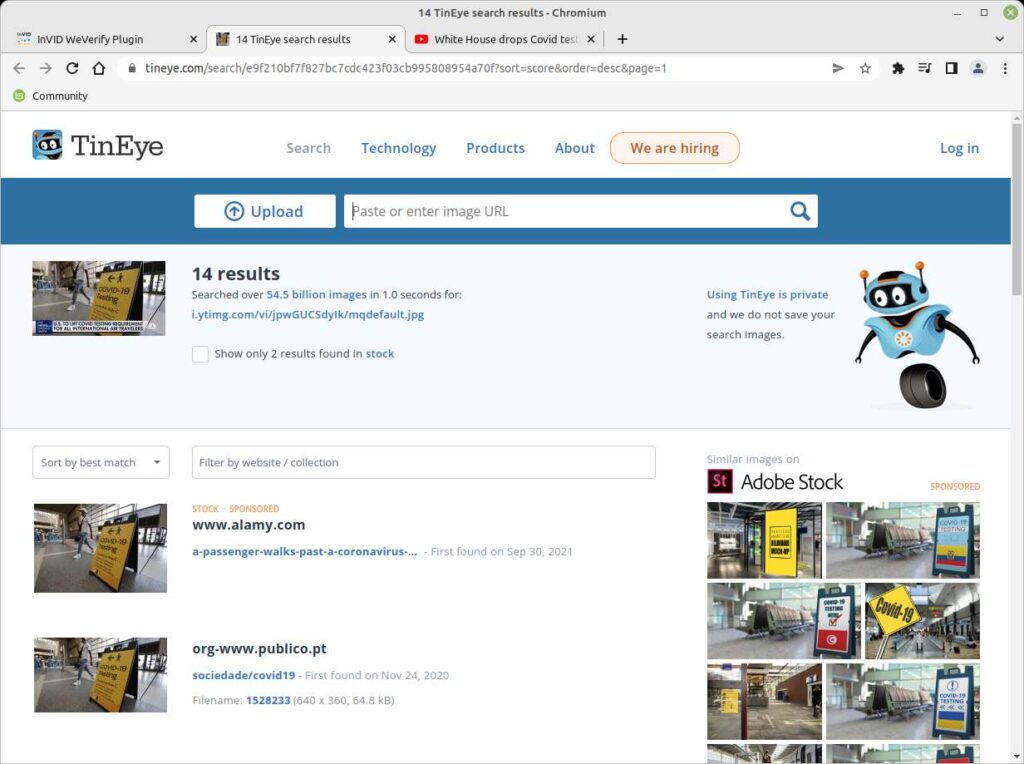

Viele OSINT-Methoden kann man ohne viel technische Kenntnisse am heimischen Rechner nutzen. Einige davon stellen wir euch vor. Die Bilderrückwärtssuche haben wir euch auf der Seite „Fake News erkennen“ schon vorgestellt. Wer sich intensiver damit beschäftigen möchte, bekommt bei Bellingcat ein Toolkit mit Informationen und Links für den Einstieg: https://docs.google.com/spreadsheets/u/0/d/18rtqh8EG2q1xBo2cLNyhIDuK9jrPGwYr9DI2UncoqJQ/htmlview

Metadaten analysieren

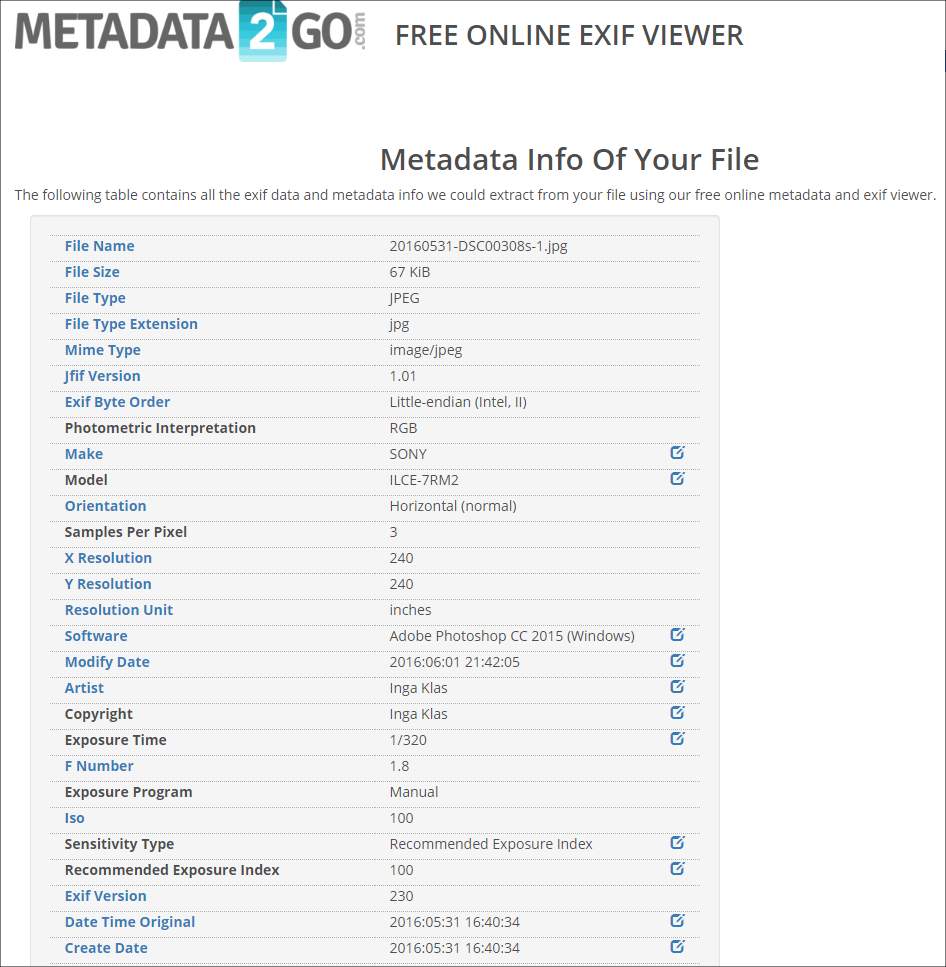

Foto- und Videodateien enthalten so genannte „Metadaten„. Darin können zusätzlich zum Bildmaterial Daten in der Datei gespeichert werden, wie z.B. Aufnahmedatum und -ort, Kamera- und Bearbeitungsinformationen. Anhand der Metadaten könnt ihr Anhaltspunkte über den Aufnahmeort und -zeit erhalten.

Metadaten kann man einfach im Browser analysieren, wie z.B. über die Seite „Metadata2Go“ https://www.metadata2go.com.

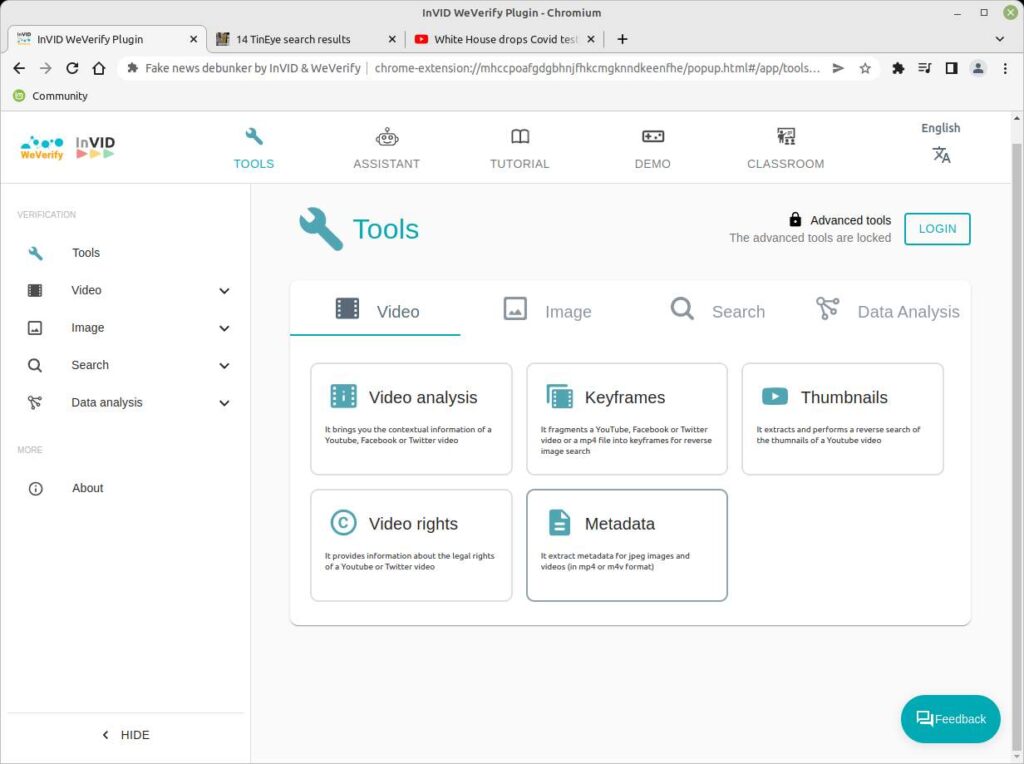

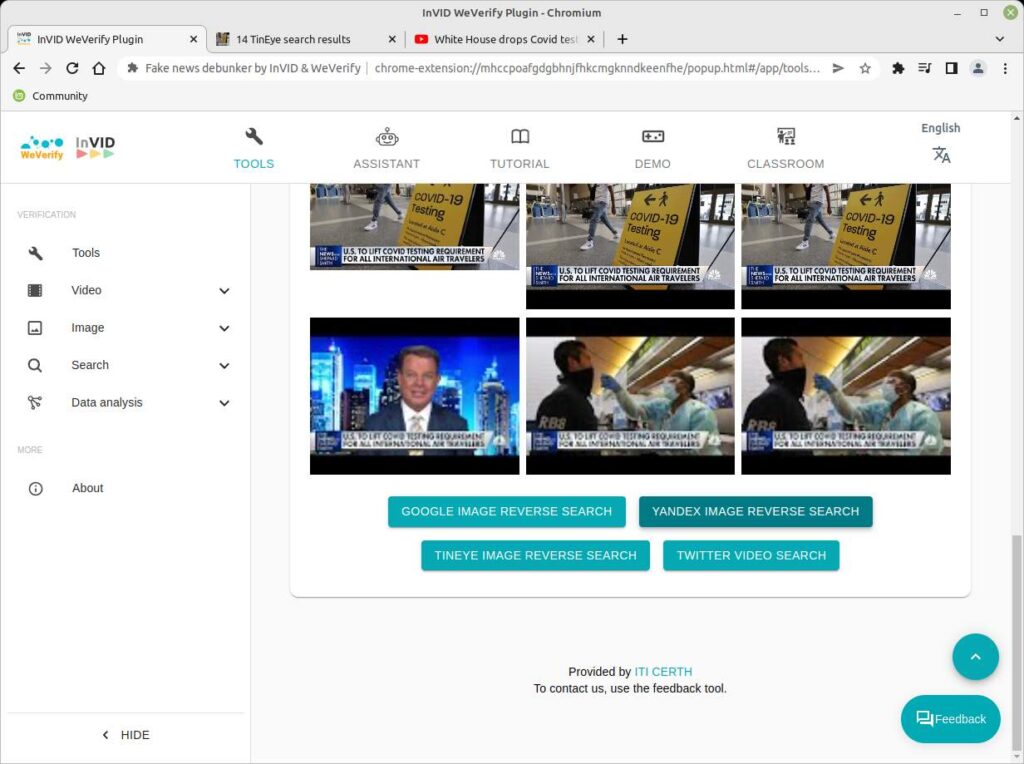

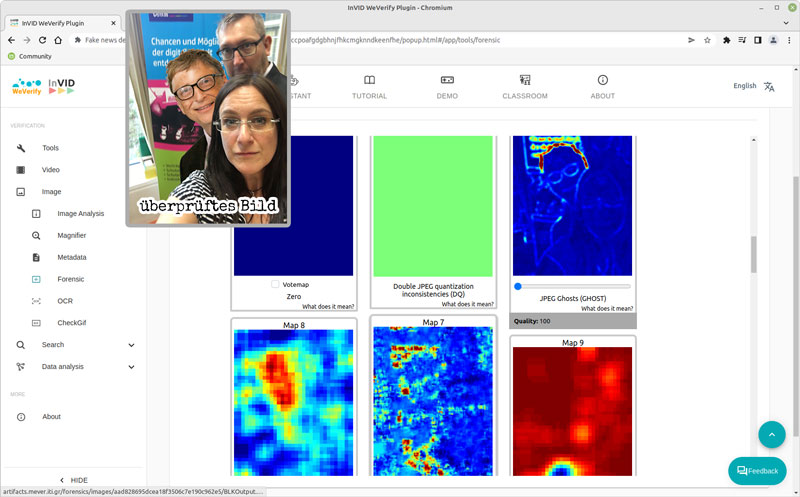

Das InVID-WeVerify verification plugin bietet verschiedenen Tools zur Überprüfung von Inhalten. Ihr installiert es als Erweiterung in Chrome-Browsern. Es gibt unter anderem eine Videoanalyse, mit der man direkt die Bilderrückwärtssuche in verschiedenen Suchmaschinen starten kann sowie verschiedene Bildanalyse-Tools.

Geolokalisierung mit Karten und Satellitenaufnahmen

Anhand von Details auf Fotos oder in Videos identifizieren OSINT-Akive, ob der angegebene Aufnahmeort korrekt ist. Markante Gebäude, Landschaften oder Straßenzüge findet man z.B. in Kartenmaterial und Satellitenbildern wieder (z.B. über Open Street Map oder Google Maps). Eine detaillierte Beschreibung anhand eines Beispiels findet ihr hier: https://www.bellingcat.com/resources/how-tos/2014/07/09/a-beginners-guide-to-geolocation/

Tageszeitliche Einordnung anhand von Schatten

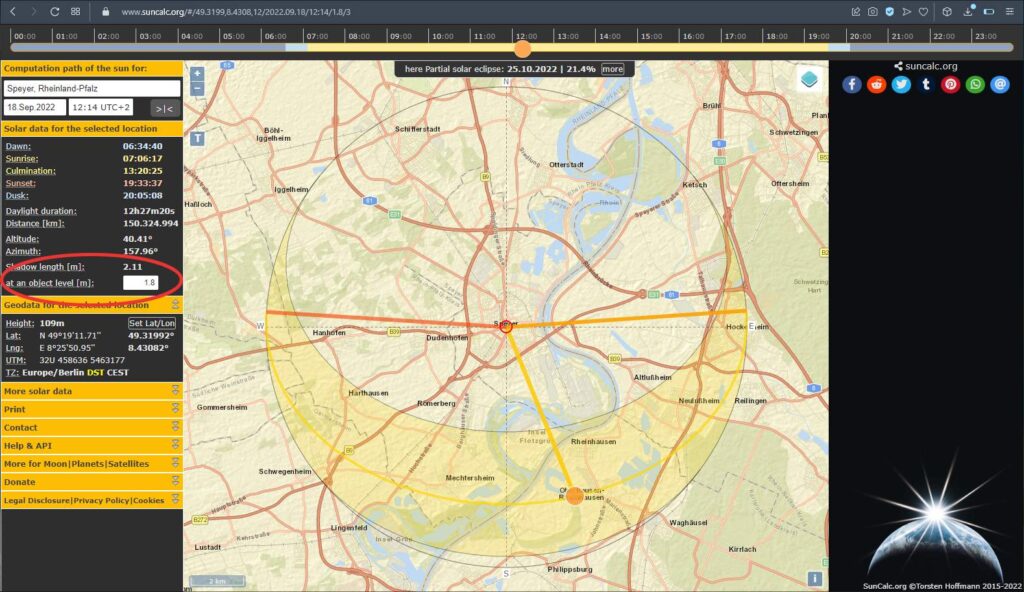

Der Schattenwurf in Fotos oder Videos gibt Hinweise darauf, wann und wo eine Aufnahme gemacht wurde. Das Tool https://www.suncalc.org berechnet für jeden beliebigen Ort weltweit den Sonnenstand und Schattenwurf zu einer bestimmten Uhrzeit.

Das Beispielfoto wurde in Speyer, am 18. September um 12:15 Uhr aufgenommen. Suncalc.org berechnet eine Schattenlänge von 2,11m für Personen, die ungefähr 1,80m groß sind. Das stimmt mit den Schatten im Bild gut überein. Zum Vergleich: um 17 Uhr wären der Schatten 4,60m lang, also deutlich länger.

Weiterführende Infos

- Webinar von Amnesty International „Open source investigations for human rights: part 1“ und „Open source investigations for human rights: part 2„

- OSINT Quiz-Kanal auf Twitter https://twitter.com/quiztime

- Verbrecherjagd im Internet – Wie Reporter Datenspuren auswerten (SWR2) https://www.swr.de/swr2/wissen/verbrecherjagd-im-internet-wie-reporter-datenspuren-auswerten-swr2-wissen-2022-04-19-100.html

- Fakten finden im Krieg – OSINT mit Johanna Wild https://www.ndr.de/nachrichten/info/Fakten-finden-im-Krieg-OSINT-mit-Johanna-Wild,audio1115156.html

- The Digital Verification Corps: Amnesty International’s Volunteers for the Age of Social Media https://citizenevidence.org/2019/12/06/the-digital-verification-corps-amnesty-internationals-volunteers-for-the-age-of-social-media/

Bildquellen: Bildmontage Bill Gates: DFID – UK Department for International Development, CC BY 2.0 https://creativecommons.org/licenses/by/2.0, via Wikimedia Commons, https://commons.wikimedia.org/wiki/File:Bill_Gates_July_2014.jpg