Einen schnellen und einfachen Überblick bietet die Security Checkliste Kompakt des heise Verlags: https://ftp.heise.de/ct/listings/2021/20/ct_security_checkliste_2022.pdf

Inhalte

- Computerkriminalität

- Datenschutz & Datensicherheit

- Geräte und Daten schützen

- Systemeinstellungen

- Software & Apps

- Browser

- Internetdienste

Computerkriminalität

- Was ist Computerkriminalität: https://de.wikipedia.org/wiki/Computerkriminalit%C3%A4t

- Tipps zur Prävention von Computerkiminalität: https://www.bka.de/DE/IhreSicherheit/RichtigesVerhalten/StraftatenImInternet/internet_node.html

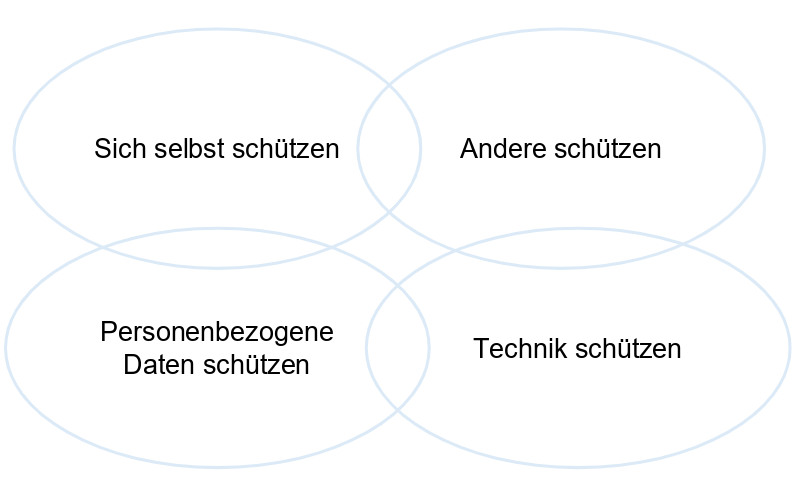

Datenschutz & Datensicherheit

- Datenschutz vs. Datensicherheit: https://www.dr-datenschutz.de/unterschiede-zwischen-datenschutz-datensicherheit-informationssicherheit-oder-it-sicherheit/

- Datensicherheit: Bundesamt für Sicherheit in der Informationstechnik: https://www.bsi.bund.de/DE/Themen/Oeffentliche-Verwaltung/IT-Grundschutz/it-grundschutz_node.html

- Praktische Unterstützung zum Datenschutz an Schulen: https://www.schulministerium.nrw/schule-bildung/recht/datenschutz-im-schulbereich

- Besonderer Schutzbedarf von Schülerinnen und Schülern:

- Aufgrund des Alters: https://gdpr.eu/recital-38-special-protection-of-childrens-personal-data/

- Aufgrund der Sensibilität der Daten im schulischen Umfeld: https://gdprinfo.eu/en-article-9

- Religionszugehörigkeit

- Gesundheitsdaten

- Leistungsbewertungen

- Weltanschauliche Inhalte

- Disziplinarische Aspekte

- Anforderungen an rechtmäßige Einwilligung: Freiwilligkeit: https://gdpr.eu/recital-43-freely-given-consent/

Geräte und Daten schützen

Wenn Sie sich nicht 100% sicher fühlen bei der Nutzung und Absicherung von digitalen Geräten, trennen Sie auf jeden Fall dienstliche und private Nutzung, am besten mit separaten Geräten. Lassen Sie das dienstliche Geräte vom Arbeitgebenden oder Ihrer Dienststelle einrichten.

Schutz vor unbefugtem Zugriff

- Mobile Geräte Schützen durch PIN, Muster, Fingerabdruck,…: https://www.verbraucherzentrale.de/wissen/digitale-welt/mobilfunk-und-festnetz/smartphones-sicher-sperren-13788

- Tipps für sichere Passwörter:

- Top 3:

- Keine Standardpasswörter

- Eigene Passwörter für sensible Dienste (Mail, Bezahldienste, große Online-Shops)

- Keine Personenbezogenen Passwörter (Namen, Geburtsdaten, Haustiere)

- https://www.verbraucherzentrale.de/wissen/digitale-welt/datenschutz/sichere-passwoerter-so-gehts-11672

- https://digitalcourage.de/digitale-selbstverteidigung/sicherheit-beginnt-mit-starken-passwoertern

- Diese Passwörter nicht – häufigste Passwörter 2021: https://www.stuttgarter-nachrichten.de/inhalt.sicherheit-im-internet-beliebtestes-passwort-2021-ist-123456.0efd3caa-0aa1-4d20-96e6-effa3173b4a9.html

- Top 3:

- Verschlüsselung ist ein Thema, bei dem Sie sich Unterstützung durch Profis holen sollten. Zumindest externe Datenträger

- Laufwerke und USB-Sticks selbst verschlüsseln mit VeraCrypt: https://www.german-privacy-fund.de/tutorial-verschlusseln-mit-veracrypt-i/

- Laufwerke und USB-Sticks mit eingebauter Verschlüsselung, z.B. von Verbatim mit Fingerabdruckscanner oder von Seagate per Software und Kennwortschutz.

Updates

- Updates installieren, System mit aktuellen Sicherheitsupdates versorgen.

- Automatische Updates aktivieren

- Darauf achten, Versionen zu verwenden, für die es noch Sicherheitsupdates gibt (Windows 7 gehört nicht dazu…)

Virenschutz

- unter Windows standardmäßig enthalten (Microsoft Defender)

- Apple-Geräte: geringe Gefahr, Virenscanner nicht notwendig

- Android-Geräte: wenn man viel Apps und Dienste im Netz ausprobiert empfehlenswert. Wer nur wenige und weitverbreitete Standard-Apps nutzt, braucht es nicht unbedingt.

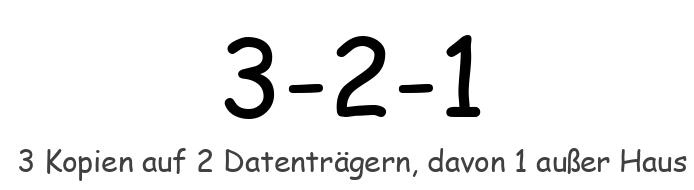

Backup

- Grundlagen: https://www.heise.de/select/ct/2016/11/1464242155088615

- Auf verschlüsselten Datenträgern oder unverschlüsselten Datenträger, die in einem Safe gelagert werden.

- 3 externe Festplatten, regelmäßiger Abgleich der Daten mit einer Software, wie z.B. FreeFileSync (Anleitung für Einsteiger).

- Wem das zu kompliziert ist, kopiert die Daten regelmäßig von Hand auf eine externe Festplatte. Dazu jedes Mal einen neuen Ordner anlegen, am besten mit dem Datum (z.B. „2021_12_20“). Wenn die Festplatte voll ist, löscht bei Platzbedarf alte Backups.

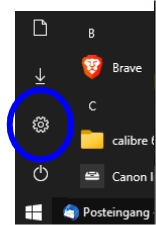

Systemeinstellungen

Desktops & Laptops

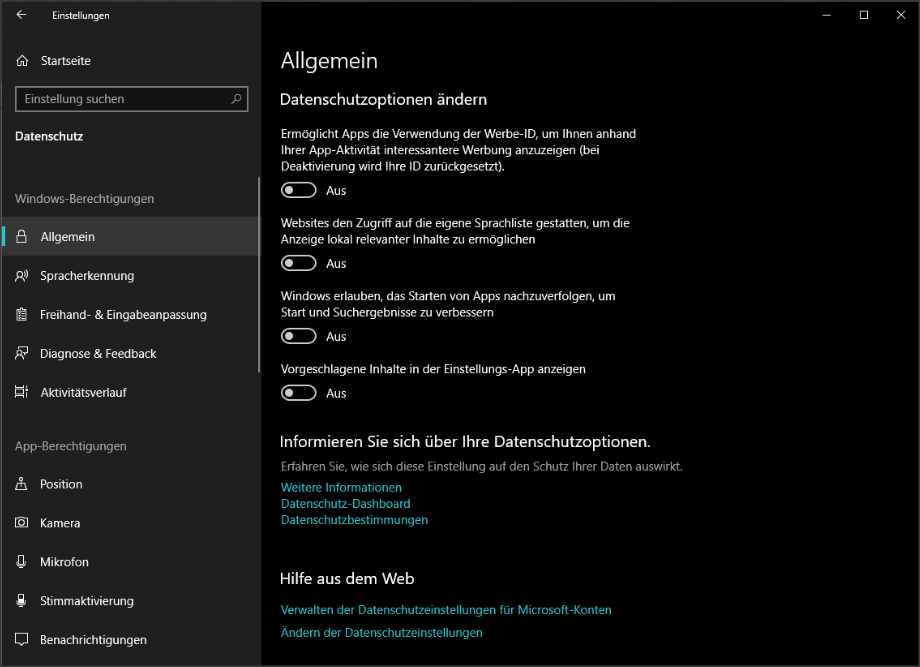

- Alle Einstellungen zumindest einmalig prüfen. Updates führen allerdings häufig dazu, dass Einstellungen zurückgesetzt werden, deswegen sollten Einstellungen regelmäßig überprüft werden. Einstellungen öffnen unter Windows:

- Vor allem den Bereich „Datenschutz“ in den Einstellungen überprüfen. Hier sind standardmäßig viele Einstellungen aktiviert, die es den Betreibenden des Betriebssystems ermöglichen Daten zu nutzen. Diese sollten durchgängig abgeschaltet werden, wie z.B. Werbetracking, Zugriff auf personenbezogene Daten, Auswertung von Spracheingaben, Ortungsdienste,… Eine detaillierte Anleitung gibt es unter: https://www.verbraucherzentrale.de/wissen/digitale-welt/datenschutz/datenschutz-bei-windows-10-erhoehen-12154

Smartphones & Tablets

- Allgemeine Tipps: Die 10 wichtigsten Sicherheitstipps für Smartphones und Tablets https://www.saferinternet.at/news-detail/die-10-wichtigsten-sicherheitstipps-fuer-smartphones-und-tablets/

- iOS:

- Tipps für Einstellungen von Apple iOS-Geräten: https://mobilsicher.de/themenpakete/der-start-mit-ios-alles-wichtige-fuer-den-einstieg

- So stellen Sie die Ortungsdienste auf dem iPhone richtig ein https://mobilsicher.de/ratgeber/ortungsdienste-auf-ios-geraeten-konfigurieren

- Android:

- Tipps für Einstellungen von Android Geräten: https://mobilsicher.de/themenpakete/der-start-mit-android-alles-wichtige-fuer-den-einstieg

Software & Apps

Ungenutzte Apps löschen

Liste von installierter Software oder Apps regelmäßig prüfen und nicht genutzte Programme deinstallieren.

- Software unter Windows deinstallieren: https://www.heise.de/tipps-tricks/Programme-unter-Windows-deinstallieren-so-klappt-s-3711690.html

- Software auf dem Mac deinstallieren: https://support.apple.com/de-de/HT202235

- Apps unter iOS deinstallieren: https://support.apple.com/de-de/HT207618

- Apps unter Android deinstallieren: https://support.google.com/android/answer/2521768?hl=de

Nutzungsbedingungen prüfen

Nutzungsbedingungen vor der Installation lesen. Wie das ausgehen kann beschreibt Alex Hern: https://www.theguardian.com/technology/2015/jun/15/i-read-all-the-small-print-on-the-internet Lesen Sie die Nutzungsbedingungen trotzdem!

Datenschutzbedingungen prüfen

Vor der Installation prüfen:

- Welche personenbezogenen Daten erhalten wir?

- Wie werden personenbezogene Daten verwendet?

- Wie werden personenbezogene Daten weitergegeben?

- Wer kann personenbezogenen Daten sehen und teilen?

- Wo ist das Unternehmen ansässig und wie kann man es erreichen? Welches nationale Recht ist gültig?

- Wie lange werden Daten aufbewahrt, wann werden sie gelöscht?

Quellen prüfen

Software und Apps nur aus vertrauenswürdigen Quellen installieren.

- Software im Laden kaufen.

- Software direkt auf der Herstellerwebseite kaufen.

- OpenSource Software nutzen.

- iOS: Apps nur aus dem App-Store nutzen. Android: Ursprung der App zusätzliche über Testberichte prüfen.

- Treiber nur direkt beim Gerätehersteller herunter laden.

- Internetadresse im Browser genau prüfen, auf Varianten achten. Original ist z.B. nur „canon.com“ oder „canon.de“, gefälscht sind z.B. „canon-treiber.de“, „canon.treiberdownload.de“.

- Nur von Webseiten herunterladen, die ein vollständiges Impressum haben, bevorzugt mit einem Unternehmenssitz in der EU. Link zum Impressum findet sich normalerweise am Ende der Webseite.

Phishing abwehren

- E-Mail-Adresse des Absenders prüfen

- Über Links zuerst mit dem Mauszeiger fahren und in der Statusleiste (meist am unteren Bildschirmrand) prüfen, auf welche Seite der Link führt.

- Vorsicht bei Dateianhängen. Niemals .exe oder .zip Dateien öffnen. Aber auch alle anderen Datei-Anhänge können Viren enthalten. Im Zweifelsfall Datei zuerst auf der Festplatte abspeichern und mit einem Virenscanner prüfen.

- Ausführliche Informationen rund um Phishing: Projekt Secuso, KIT Karlsruhe: https://secuso.aifb.kit.edu/betruegerische_nachrichten_erkennen.php

- Phishing-Quiz: https://layer8.de/experte/quiz/

Browser

Auswahl

- Empfehlung: Mozilla Firefox. Zur genauen Konfiguration: https://digitalcourage.de/digitale-selbstverteidigung/webbrowser-firefox

- Tipps und Hinweise des Bundesamtes für Sicherheit in der Informationstechnik zur Nutzung von Browsern: https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Updates-Browser-Open-Source-Software/Der-Browser/der-browser_node.html

Einstellungen

- Übersicht Einstellungen https://www.internet-abc.de/eltern/browser-sicherheit-beim-surfen/

Cookies

- Erklärung Cookies: https://www.blinde-kuh.de/daten/cookies.html

- Aktion gegen Cookies: https://noyb.eu/de/noyb-setzt-dem-cookie-banner-wahnsinn-ein-ende

Tracking und Werbeblocker

- Werbung und Tracking auf mobilen Geräten blockieren: https://www.kuketz-blog.de/fuer-anfaenger-bequeme-werbung-und-tracker-unter-ios-android-systemweit-verbannen/

- uMatrix Add-on um Tracking-Aktivitäten sichtbar zu machen: https://addons.mozilla.org/de/firefox/addon/umatrix/

- Lightbeam, um Datenaustausch zwischen Webseiten zu zeigen: https://addons.mozilla.org/de/firefox/addon/lightbeam-3-0/

Internetdienste

Suchmaschinen

- Allgemeine Suchmaschinen

- Übersicht: https://www.kuketz-blog.de/empfehlungsecke/#suchmaschine

- Startpage: www.startpage.com

- Metager: www.metager.de

- Qwant: www.qwant.com

- Suchmaschinen freie Unterrichtsmaterialien und OER

- MUNDO – frei im Netz verfügbare digitale Medien für den Unterricht: www.mundo.schule

- Wir lernen online: www.wirlernenonline.de

- OER Hörnchen: www.oerhoernchen.de

Messenger

Alternativen zu WhatsApp (Probleme von WhatsApp):

- Signal (Details zu Funktionen und Einstellungen: https://mobilsicher.de/ratgeber/messenger-app-signal-kurz-vorgestellt

- Threema (Details zu Funktionen und Einstellungen: https://mobilsicher.de/ratgeber/messenger-app-threema-kurz-vorgestellt-2

- Matrix (für Fortgeschrittene)

Videokonferenzen

- Bewertung von aktuellen Videokonferenzangeboten durch die Datenschutzbeauftragte von Berlin: https://www.datenschutz-berlin.de/fileadmin/user_upload/pdf/orientierungshilfen/2021-BlnBDI-Hinweise_Berliner_Verantwortliche_zu_Anbietern_Videokonferenz-Dienste.pdf

- Datenschutzkonform einsetzbar u.a.:

- datenschutzkonform gehostete Angebote, die auf Jitsi bzw. BigBlueButton basieren, z.B. für private Zwecke das kostenlose senfcall.de

- Alfaview

Social Media

- Social Media Einstellungen klassischer Angebote durchschauen ist möglich aber nur begrenzt sinnvoll (Fast Food wird durch das Lesen der Nährwertangaben auch nicht besser…). Wer sich daran versuchen möchte, hier z.B. eine Anleitung für Google, Tipps für diverse Plattformen des BSI

- How to stop Instagram from tracking everything you do: https://www.wired.co.uk/article/instagram-story-ads-privacy-delete

Alternative Social Media Angebote:

- Mastodon (statt Twitter und FB): https://mastodon.social/

- Pixelfed (statt Instagram): https://pixelfed.de/

- YouTube Videos ohne Tracking mit invdidio.us: https://kaffeeringe.de/2019/06/04/youtube-ohne-google/

Nutzungsbedingungen

- Terms of Service Didn’t Read: Schnelle und einfache Übersicht von Nutzungsbedingungen von Internetdiensten https://tosdr.org/